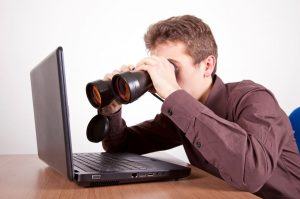

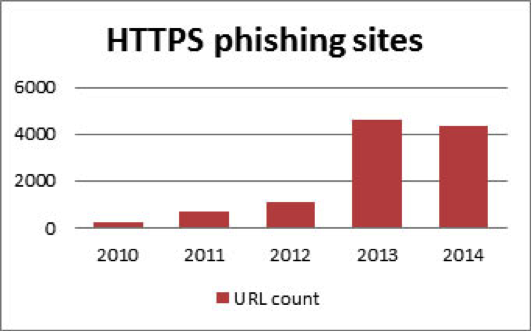

Una sigla - https - e un lucchetto: così su internet si è teoricamente certi di navigare in maniera sicura, proteggendo i propri dati da male intenzionati. Ma tale certezza giorno dopo giorno è sempre più messa in discussione. Come segnalato da Tech Economy, gli esperti di TrendMicro hanno recentemente individuato molti siti che nonostante l’utilizzo del protocollo sicuro, HyperText Transfer Protocol over Secure Socket Layer, sono usati per campagne di phishing; inoltre, pare che il numero di questi siti malevoli sia destinato ad aumentare.

Come funziona l’https?

Realizzato nel 1994 per Netscape e poi applicato da tutti gli altri web browser, l'https ha lo scopo di rendere sicuro lo scambio di informazioni tra due nodi web. Potremmo definirlo come un’evoluzione del semplice protocollo http usato per prevenire attacchi di hacker, man-in-the-middle, ovvero casi in cui una terza entità si inserisce nella linea di comunicazione tra client e server ed intercetta tutti gli scambi informativi tra i due nodi.

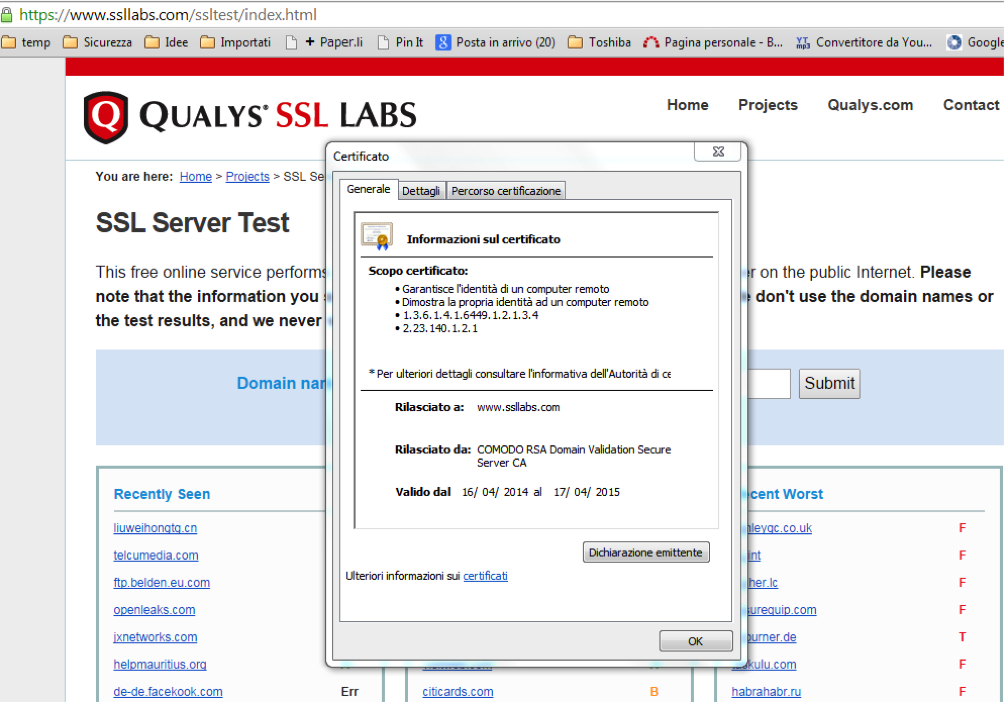

Il protocollo non solo garantisce l'identificazione del sito web che si sta visitando e del server web che lo ospita ma fornisce anche la crittografia bidirezionale della comunicazione. Un ulteriore sicurezza è data dal fatto che le autorità di certificazione (VeriSign, Microsoft, GoDaddy, VeriSign e Entrust) forniscono i certificati digitali che attestano l'autenticità del portale web visitato.

Https: quali sono le principali falle?

A volte può capitare però che tale protocollo e tutto il sistema vengano violati. Il caso più eclatante è la falla Heartbleed: ve ne abbiamo già parlato ad aprile nel post “Heartbleed: i siti colpiti e le password che dovreste cambiare il prima possibile”. Con il bug siti di banche online, webmail, social network e spazi cloud la sicurezza dei dati dei clienti è messa in grave pericolo.

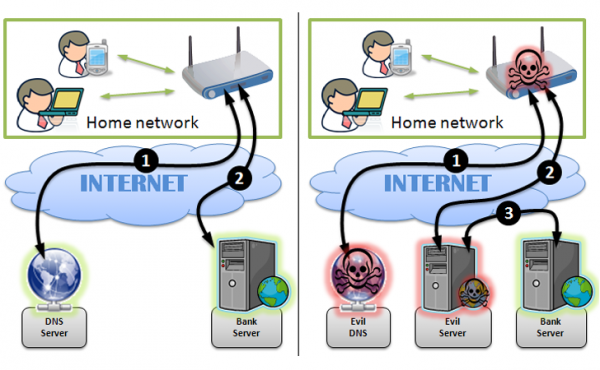

Un altro problema recentemente emerso è con i routers. Come riportato da Tomshw, il CERT (Polish Computer Emergency Response Team) ha segnalato un attacco su larga scala tramite la modifica dei DNS dei routers.

Secondo i ricercatori del CERT i criminali intercettano le richieste non criptate e modificano i link da https al normale http: la connessione è dirottata su tali server e il collegamento protetto quindi cade prima che raggiunga l'utente; in tal modo, il contenuto decriptato (e modificato) viene trasmesso al cliente.

"Tuttavia, nei casi esaminati – affermano i ricercatori polacchi - gli hacker hanno prodotto certificati auto-firmati per il dominio thawte.com, causando messaggi di allerta da parte del browser per via della differenza tra i nomi del dominio e la mancanza di un certificato valido. Questo dovrebbe essere un chiaro segno di frode per la maggior parte degli utenti".

Inoltre l’attuale sistema di gestione dei certificati è in parte viziato. Come evidenziato da Kaspersky (di cui abbiamo recentemente intervistato il Marketing Director Europe Aldo del Bo') nell’affidabilità dei siti entrano in gioco i certificati root, cioè certificati considerati affidabili di default dalla maggior parte dei browser e che hanno il potere di estendere la loro attendibilità ad altri certificati.

“Diciamo che qualcuno di nome Larry distribuisce certificati ed è una certificate authority di certificati root. Il tuo browser si fiderà di qualsiasi certificato di Larry, ma non solo; si fiderà anche di qualsiasi altro certificato per cui Larry garantisce. Esistono molte certificate authority sul mercato e questo è il loro modo di verificare l’autenticità. Lasciamo quindi che le autorità certificative affidabili decidano quali siano le altre autorità certificative attendibili e tutti vivranno felici e contenti. Vi sembra giusto? Beh, non è così che dovrebbe funzionare”.

La riflessione è presto fatta: mettere a segno una campagna di phishing su https non è poi così difficile: 'basta' compromettere un sito che utilizza il protocollo sicuro, rubare un certificato e utilizzarlo per il dominio che si vuole forzare o forzare il DNS di un router.

Phishing: come proteggersi?

Davanti a tutti questi interrogativi, viene spontaneo chiedersi come potersi proteggere da mali intenzionati ed evitare di essere truffati online.

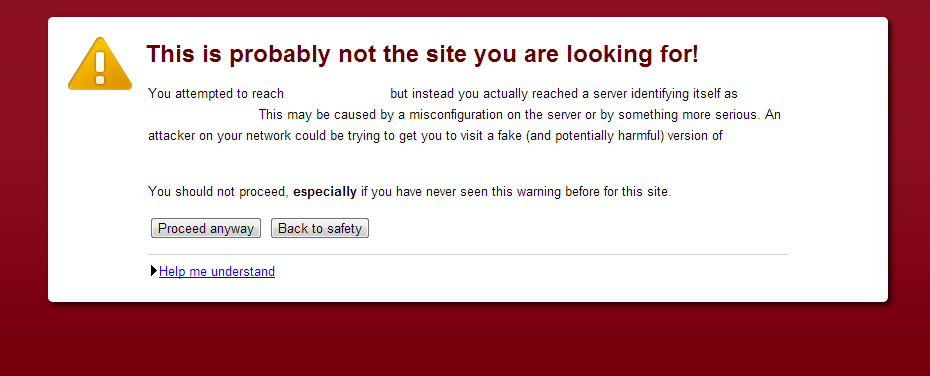

- E’ importante stare attenti che il sito dove si naviga utilizzi il protocollo sicuro, e che durante l'operazione non compaiano pop-up o altre finestre che rimandano verso altri siti non protetti. Nel momento in cui si usano carte di credito si può verificare anche l’autenticità dei certificati di sicurezza: se si accede alla versione https del sito e la pagina non ha un certificato valido, appare un messaggio di avviso SSL come il seguente.

- In via precauzionale si può evitare di diffondere informazioni personali tramite cellulare ed email, evitare transazioni da smartphone e tablet. Inoltre si può proteggere il proprio computer con firewall, filtri anti-spam, anti-virus e anti-spyware. E’ utile anche verificare periodicamente il proprio conto online per controllare se ci sono stati accessi o transazioni non autorizzate.

- Per quanto riguarda i routers è importante modificate nome utente di default e relativa password di accesso, aggiornare il firmware all'ultima release, prestate sempre attenzione ai messaggi di alert del browser e disabilitare l’impostazione di amministrazione remota, evitando qualsiasi accesso non da rete locale.

E voi guerrieri, che ne pensate? Vi è mai capitato di subire violazioni su https? Quali armi Ninja avete sfoderato?